Tag: security

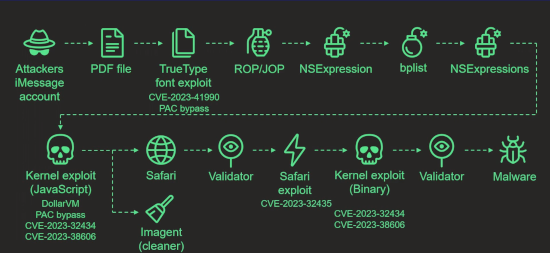

Operation Triangulation: What You Get When Attack iPhones of Researchers

Imagine discovering a zero-click attack targeting Apple mobile devices of your colleagues and managing to capture all the stages of the a...

Bundesamt für Cybersicherheit - Der Bund verliert hochkarätige Cyber-Spezialisten

Auf Anfang Jahr wird aus dem Nationalen Zentrum für Cybersicherheit das Bundesamt für Cybersicherheit im Verteidigungsdepartement VBS. Im Vorfeld kommt es zu einer Häufung von Kündigungen. Ein Grund könnte die Nähe des VBS zum Nachrichtendienst sein.

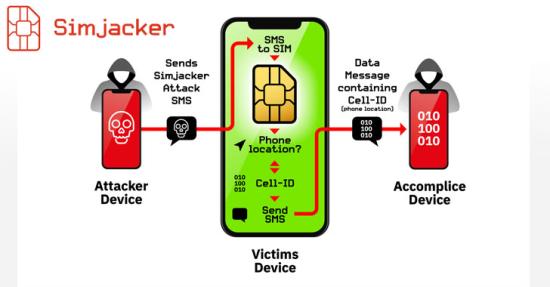

New SIM Card Flaw Lets Hackers Hijack Any Phone Just By Sending SMS

Cybersecurity researchers today revealed the existence of a new and previously undetected critical vulnerability in SIM cards that could allow remote attackers to compromise targeted mobile phones and spy on victims just by sending an SMS.

Google's Project Zero starts its own Android hacking contest

Despite the existence of vulnerability rewards programs at Google and other companies, many unique, high-quality security bugs have been discovered as a result of hacking contests. Hoping to continue the stream of great bugs, we’ve decided to start our own contest: The Project Zero Prize.

Wie Zero Trust für mehr Sicherheit sorgen kann

Wie viel Vertrauen sollte man in seine Mitarbeiter sowie die eingesetzte Soft- und Hardware in Bezug auf IT-Sicherheit haben? Der Forrester-Analyst John Kindervag würde wahrscheinlich antworten: Am besten gar keins. Er entwickelte 2010 den Zero Trust-Ansatz, der angesichts zahlreicher Datenschutzverstöße immer mehr Anhänger findet.

Umsetzung eines SSDL nach BSI-Empfehlung

Ein Secure Software Development Lifecycle, kurz SSDL, setzt einen kompletten Sicherheitsprozess über die eigentliche Software-Entwicklung und sollte in keinem Unternehmen fehlen. Einerseits, um teure Behebung von Sicherheitslücken zu verhindern, andererseits weil es von vielen Auftraggebern schlicht erwartet wird.

Kritische Infrastruktur: Hacker könnten europaweiten Stromausfall auslösen

Cyberangriffe auf deutsche Stromausfälle könnten verheerende Folgen haben, warnen Experten in einer vertraulichen Studie. Das berichtet der Spiegel.

IT-Sicherheit: Kostenloser Online-Kurs des BSI

Durch ein frei zugängliches Online-Seminar kann man sich über die Umsetzung der BSI-Sicherheitsempfehlungen informieren.

IT-Sicherheitspolitik: So viel Mut zur Lücke ist gefährlich

Die IT-Sicherheitspolitik der Bundesregierung steckt voller blinder Flecken....

Check your router – list of routers affected by VPNFilter just got bigger

The list of routers VPNFilter can infect now includes another 56 models from Asus, D-Link, Huawei, Ubiquiti, UPVEL, and ZTE.

Städte- und Gemeindebund: Kommunen sollen Daten zu Geld machen

Was Facebook und die Post können, sollten die deutschen Kommunen auch tun: Mit ihren unzähligen Datensätzen Geld verdienen. Das schlägt der Städte- und Gemeindebund vor. Dies sei auch zum Vorteil der Bürger.

US-Polizei rüstet auf - GrayKey macht Verbrechern mit iPhone das Leben schwer

US-Polizei kauft GrayKey iPhone-Hacker. Medienberichten zufolge rüsten diverse Polizeistationen in den USA sich mit einem Hardware-Hacking-Gerät namens GrayKey aus. Das soll den Behörden sogar den Zugriff auf die neusten Apple-Smartphones mit iOS 11 erlauben. Selbst das iPhone X sei davor nicht mehr sicher.

So verhindern Sie, dass Sie Teil eines Botnets werden

Next-Gen-Technologien wie Sandboxing oder Deep Learning halten auch in Firewall-Lösungen Einzug – und liefern so die Antwort auf immer komplexere Cyberattacken und Zero-Day-Angriffe.

Messenger-Matrix mit Schwerpunkt Sicherheit

Im Kuketz-Forum wird regelmäßig über die Sicherheit von Messengern diskutiert. Mittlerweile ist daraus eine Messenger-Matrix entstanden, die unterschiedliche Messenger wie WhatsApp, Signal, Briar, Conversations, Threema,…

CCC | Chaos Computer Club hackt Ladesäulen

Die Ladeinfrastruktur von Elektrofahrzeugen wird derzeit massiv ausgebaut – jedoch ohne auf ausreichende Sicherheit zu achten. Die bequem zu nutzenden Ladekarten sind derart unsicher, dass von der Nutzung derzeit abzuraten ist. Es ist sehr einfach möglich, Strom auf fremde Rechnung zu laden. Praktisch alle Ladekarten sind von der Schwachstelle betroffen. Die Ladenetzbetreiber, welche die Ladekarten ausgeben, weigern sich, die Sicherheitsprobleme zu lösen. Auf dem 34. Chaos Communication Congress werden die Schwachstellen heute ab 12.45 Uhr im Detail vorgestellt.

77 Facts About Cyber Crime

Best uk cyber security expert advice, professional information security speaker, presenter, payment card fraud PCI DSS media it security expert uk

OMG Botnet (Mirai Variant Turns IoT Devs Into Proxy Servers) - Information Security Buzz

In response to reports by the FortiGuard Labs team on the emergence of the OMG botnet, a new Mirai variant that seeks to turn IoT devices into proxy servers – two cybersecurity experts commented below. Sean Newman, Director Product Management at Corero Network Security: “We’re used to seeing Mirai variants being used to commandeer IoT devices across the …

Bundeshack -Veritabler Cyberangriff- läuft weiter, Details bleiben vorerst geheim

Das Parlamentarische Kontrollgremium (PKGr) gibt sich äußerst zugeknöpft, was die Hackerattacke auf die Bundesregierung angeht. Man wolle dazu keine näheren Angaben machen, da diese -eine Warnung- an die Angreifer sein könnten.

Spion unter dem Weihnachtsbaum

Vernetztes Spielzeug ist auch dieses Jahr wieder ein Renner, alles Datenschutzskandalen zum Trotz. Lesen Sie hier unsere Tipps zu "smartem" Spielzeug.

Computersicherheitstag - Computer Security Day - 30. November

Seit 1988 wird immer am heutigen 30. November weltweit der Computer Security Day (CSD), der Tag der Computersicherheit begangen.

Teure Angriffe auf ISDN-Anlagen

Neuartige Angriffe auf ISDN-Anlagen unterlaufen die Betrugserkennung der Telefongesellschaften durch die Nutzung von Call-by-Call-Vorwahlen und maximieren damit den Schaden. Gefährdet sind auch Besitzer älterer Anlagen ohne Internetanbindung.

Mehr als 100 Gigabyte: Vertrauliche Daten der NSA ungeschützt in der Cloud

Zu einem Projekt des US-Geheimdiensts mit dem Codenamen "Red Disk" lagen ungeschützt über 100 Gigabyte an Daten auf einem nicht gelisteten AWS-Server. Es war nicht mal ein Passwort zum Download notwendig.

Rootzugriff: Massive Sicherheitslücke in macOS High Sierra | Mac Life

In macOS High Sierra gibt es einen massiven Fehler, der große Gefahren in sich birgt. Es sieht so aus, als ob ein Angreifer dadurch vollen Zugriff auf praktisch jedes Benutzerkonto haben könnte - auch auf das des Admins.

Androids caught secretly reporting location data regardless of opt-out

Androids have been collecting our location data and sending it to Google when connected to the internet

Bedrohungslage für Android verschärft sich weiter

Auch im 3. Quartal 2017 steigen die Malware-Zahlen für Android-Geräte. Alle Zahlen und Statistiken finden Sie in unserem SecurityBlog.

Das kranke WWW: Stop using Google Web-Services

Google Web-Services verbreiten sich wie ein Krebsgeschwür, dabei gibt es Alternativen.

New research: Understanding the root cause of account takeover

Posted by Kurt Thomas, Anti-Abuse Research; Angelika Moscicki, Account Security Account takeover, or ‘hijacking’, is unfortunately a common...

Intel-Computer: BSI warnt vor Sicherheitslücke, Updates teils spät

Auch das Bundesamt für Sicherheit in der Informationstechnik warnt vor dem Firmware-Risiko in vielen Desktop-PCs, Notebooks und Servern, aber manche Hersteller reagieren langsam.

Terabyte-große Datencontainer entdeckt - US-Militär überwacht Soziale Netzwerke weltweit

Bei einem Routine-Scan fielen dem Security-Experten Chris Vickery riesige Daten-Container in die Hände, die das US-Militär zur Überwachung und Manipulation sozialer Netzwerke in der Amazon-Cloud gesammelt hat.

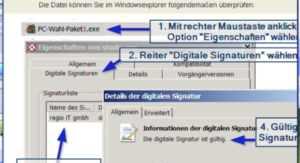

Hackers abusing digital certs smuggle malware past security scanners

No longer just a spy game

Sir, you're doing 60 in a 30mph container zone. What are you, some kind of devops cop?

Well... we prefer containerised app info highway code

iPhone: Populäre Apps gefährden ihre Nutzer

Ein Hamburger IT-Spezialist hat in 111 der 200 beliebtesten iOS-Apps Schwachstellen gefunden. Ihre Entwickler umgehen Apples Richtlinien und das Unternehmen lässt es zu.

If youre suspicious about a password query - do this first

Password query windows that suddenly pop up on your smartphone or computer can be legitimate security measures - or they could be an attempt to steal your personal data. Heres how you can check.

Australian National University establishes interdisciplinary Institute to focus on cybersecurity and innovation | OpenGovAsia

Oct 29, 2017 - by Priyankar Bhunia - "The Cyber Institute represents the convergence of interdisciplinary expertise to resolve highly complex societal issues." - opengovasia.com

NHS could have avoided WannaCry hack with 'basic IT security', says report

National Audit Office says NHS and Department of Health must ‘get their act together’ or suffer ‘far worse’ than chaos experienced in May

Hackers Can Steal Windows Login Credentials Without User Interaction

Microsoft has patched only recent versions Windows against a dangerous hack that could allow attackers to steal Windows NTLM password hashes without any user interaction.

Social Security outlook improves slightly: CBO

CBO noted that its estimates are different than those of the Social Security Trustee reports.

Microsofts Sonar lets you check your website for performance and security issues

The team behind Microsofts Edge browser launched a new open-source tool today that lets you check your website - or really any other website if youre so

Hardware und Netzwerkaufbau – IPFire Teil1

Eine sachgemäß konfigurierte IPFire kann zur Steigerung der Sicherheit und des Datenschutzes beitragen.

Juniper treibt die Spezialisierung der Partner voran

Der Netzwerkausrüster Juniper tritt zum kommenden Jahr mit einem neuen Channel-Programm an. Neben der Einführung zusätzlicher Spezialisierungen verspricht der Hersteller seinen Partnern niedrigere Anforderungen und verbesserte Vergütungssysteme.

Unternehmensleitung räumt Cyber-Security zu wenig Bedeutung ein

Fortinet-Umfrage unter IT-Entscheidern zeigt: Unternehmen gehen davon aus, dass die Umstellung auf die Cloud im Rahmen der unternehmensweiten digitalen Transformation das Thema Sicherheit stärker in den Fokus rücken wird.

MagicMirror2 -Simple home network realtime scan

The open source modular smart mirror platform. Additionally with: magicmirror.builders

KRACK Attacks: Breaking WPA2

This website presents the Key Reinstallation Attack (KRACK). It breaks the WPA2 protocol by forcing nonce reuse in encryption algorithms used by Wi-Fi.

Making Google prompt the primary choice for 2-Step Verification

In July, we began inviting users to try Google prompt as their 2-Step Verification (2SV) method, instead of SMS text messages. Google pro...

SMBv1 isnt safe

Long before WannaCry used a recently patched Microsoft vulnerability to exploit machines, the recommendation was to disable SMBv1. Disabling old protocols isn’t sexy.You’re breaking things, and not introducing new features. You’re fixing theoretical future attacks. Perhaps the willingness to take on this challenge is a good measure of the maturity level of ...Continue reading ‘SMBv1 isn’t safe’

Two Factor Auth List

List of sites with Two Factor Auth support which includes SMS, email, phone calls, hardware, and software.

asdf Security Vulnerability Puts Linux Kernel at Risk

A security vulnerability in the Linux kernel could allow external attackers to escalate privileges and execute malicious code.

Free Training at Boston University

2017 World Tour Boston FREE Training Day To learn more and to sign up please visit: https://www.owasp.org/index.php/2017_G...

Android-Phones weiter über Krack angreifbar

Der belgische Sicherheitsforscher Mathy Vanhoef, der die gravierende Sicherheitslücke „Krack“ in verschlüsselten WLAN-Netzwerken entdeckt hat, geht davon aus, dass etliche betroffene Geräte niemals ein Update bekommen werden.

KRACK Demo: Critical Key Reinstallation Attack Against Widely-Used WPA2 Wi-Fi Protocol

Researchers demonstrated proof-of-concept exploit for KRACK—Key Reinstallation Attack—against Wi-Fi Protected Access II (WPA2) protocol that allows hackers to hack into your WiFi network.

Mirai-Nachfolger - Experten warnen vor 'Cyber-Hurrican' durch neues Botnetz

Kriminelle nutzen Sicherheitslücken in IoT-Geräten zum Aufbau eines großen Botnetzes aus. Dabei verwendet der Bot Code von Mirai, unterscheidet sich jedoch von seinem